QUI IL DOCUMENTO INTEGRALE IN CUI OBAMA CHIEDE LA LISTA PER I CYBER-ATTACCHI ALL'ESTERO

http://bit.ly/13NouN7

1. USA: OBAMA HA CHIESTO LISTA POSSIBILI OBIETTIVI CYBERATTACCHI ALL'ESTERO

(Adnkronos) - Il presidente americano Barack Obama ha ordinato ai suoi servizi d'intelligence di approntare una lista di potenziali obiettivi di cybertacchi che potrebbero essere condotti all'estero. Lo rivela il Guardian. Sul sito del quotidiano britannico vi e' anche un link per poter leggere l'intero documento di 18 pagine dell'ordine del presidente, la Presidential Policy directive 20, emesso lo scorso ottobre.

OBAMA orecchio

OBAMA orecchio La direttiva presidenziale afferma che la Offensive Cyber Effects Operation (Oceo), come viene chiamata l'operazione, "puo' offrire capacita' uniche e non convenzionali per portare avanti obiettivi nazionali americani nel mondo con poco o nessun avvertimento agli avversari o agli obiettivi, con effetti potenziali che vanno dal danno insidioso a grave".

Il governo, si legge ancora, "identifichera' i potenziali obiettivi di importanza nazionale nei casi in cui l'Oceo potra' offrire un bilancio favorevole fra efficacia e rischio rispetto ad altri strumenti". La direttiva prevede la possibilita' di condurre cyberattacchi anche all'interno degli Stati Uniti, ma specifica che simili operazioni possono essere condotte solo in presenza di un ordine del presidente americano, salvo i casi di emergenza.

obama has a drone

obama has a drone L'amministrazione Obama aveva reso note alcune parti della direttiva in gennaio, senza pero' fare cenno alla lista. La notizia pubblicata dal Guardian rischia di mettere in imbarazzo il presidente americano, impegnato in un summit in California con il collega cinese Xi Jinping. Fra i temi centrali vi sono infatti le accuse americane alla Cina di cyberattacchi contro sistemi informatici militari ed economici statunitensi.

OBAMA E XI JINPING

OBAMA E XI JINPING Il documento rivelato dal Guardian prevede una serie di caveat, sottolineando che le cyber operazioni devono essere conformi alle leggi americane ed internazionali e che ogni operazione "che ragionevolmente potra' portare a conseguenze significative ha bisogno dell'approvazione presidenziale".

Le agenzie d'intelligence devono inoltre tenere in considerazione le conseguenze di ogni possibile cyber operazione: l'impatto sulla raccolta d'informazioni d'intelligence, il rischio di rappresaglie, l'impatto sulla stabilita' e la sicurezza d'Internet, il bilanciamento fra rischi e vantaggi politici, l'imposizione di norme internazionali non gradite". Si ritiene che l'anno scorso Stati Uniti e Israele abbiano gia' condotto un'operazione di questo genere, con il virus informatico Stuxnet che ha ha preso di mira le centrifughe per l'arricchimento dell'uranio in un impianto nucleare iraniano.

National security agency United States of America

National security agency United States of America

2. OBAMA: "NESSUNO ASCOLTA LE TELEFONATE, IL PIANO SUI DATI HA APPOGGIO BIPARTISAN"

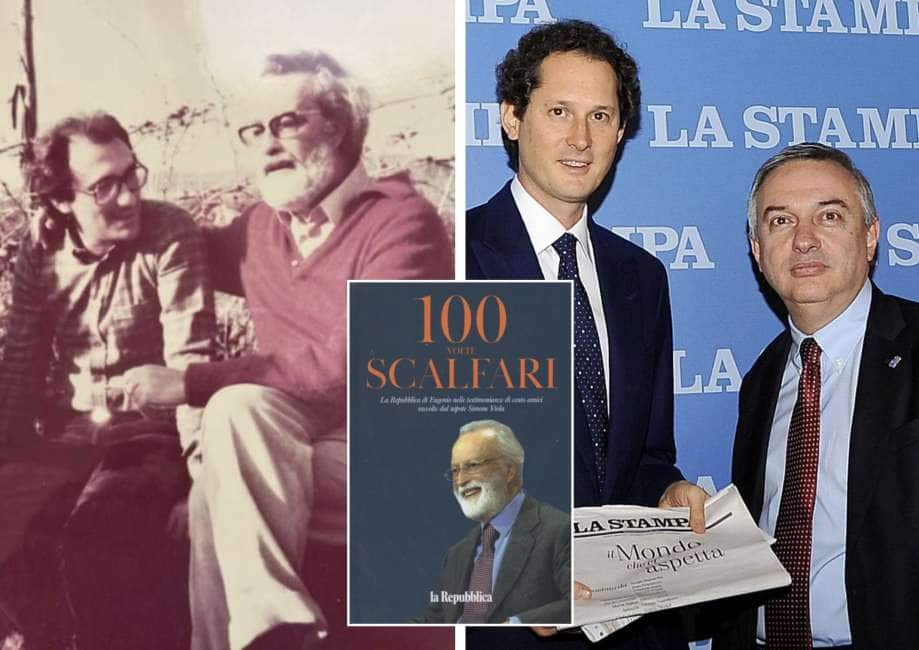

Da "La Stampa"

«Nessuno ascolta le telefonate». Barack Obama in trincea si difende dopo gli attacchi, sottolineando che è necessario trovare un bilancio fra la sicurezza degli americani e il diritto alla privacy.

Il presidente americano, attaccato anche dal New York Times («ha perso ogni credibilità») sullo scandalo del sistema pervasivo di controllo su ogni forma di comunicazione, ha ricordato che il Congresso lo aveva autorizzato ed è stato costantemente informato. I programmi che hanno permesso al governo di avere accesso diretto ai server di nove importanti aziende informatiche, «sono segreti nel senso che sono 'classified' ma non lo sono nel senso che ogni membro del Congresso è stato aggiornato» tanto più che i programmi stessi «sono stati approvati sin dal 2006». Obama ha aggiunto parlando alla popolazione: «E' importante capire che i vostri rappresentanti sono stati informati su quello che abbiamo fatto».

SPIONAGGIO NSA SVENTÒ ATTENTATO ALLA METRO DI NY

Il controverso programma Prism di controllo del web ad opera della Nsa contribuì nel 2009 a far fallire l'attentato ad opera di un fondamentalista islamico nella metropolitana di New York. Lo hanno reso noto fonti governative. Si tratta del noto complotto ordito da Najibullah Zazi, nato in Afghanistan, ma cittadino americano.

NATIONAL SECURITY AGENCY NSA

NATIONAL SECURITY AGENCY NSA Gli uomini del'antiterrorismo riuscirono a fermare Zazi proprio intercettando alcune mail raccolte proprio grazie il programma di sorveglianza sul web che sta scatenando furibonde polemiche contro Barack Obama. In particolare, Zazi venne bloccato perché le autorità intercettarono alcune mail mandate da un indirizzo usato raramente da Al Qaida che però era associato a un noto preparatore di bombe che ha sede in Pakistan.

NSA NATIONAL SECURITY AGENCY INTERCETTA GLI AMERICANI

NSA NATIONAL SECURITY AGENCY INTERCETTA GLI AMERICANI Quelle mail vennero inviate da un sospetto che era a Denver. A quel punto si riuscì a individuare il sospetto e a seguirlo nei suoi spostamenti sino a New York dove fu arrestato dall'Fbi. Nel febbraio dell'anno seguente Zazi si dichiarò colpevole di cospirazione per l'uso di armi di distruzione di massa davanti alla corte di Brooklyn.

ZUCKERBERG DIFENDE FACEBOOK

Con un comunicato pubblicato su Facebook, Mark Zuckerberg difende il suo social network da quelle che definisce «oltraggiose» informazioni pubblicate riguardo a PRISM, il controverso programma di controllo del web ad opera della National Security Agency.

PRISM PROGRAM

PRISM PROGRAM «Facebook non fa parte e non ha mai fatto parte di alcun programma per fornire al governo Usa o ad altri governi accesso diretto ai nostri server» e «mai abbiamo ricevuto alcuna richiesta o ordine giudiziario da alcuna agenzia del governo di informazioni o masse di metadata», ha scritto Zukerberg, aggiungendo che «fino a ieri, non avevamo neanche mai sentito parlare di PRISM».

«Quando un governo ci chiede dati, noi controlliamo attentamente ogni richiesta, per essere certi che segua le corrette procedure e tutte le leggi», afferma ancora il fondatore di Facebook, aggiungendo che «continueremo a combattere aggressivamente per per tenere le vostre informazioni al sicuro».

PRISM slide crop

PRISM slide crop

3. DALLE CIMICI AI METADATI - LA CYBER-INTELLIGENCE STA TUTTA IN UN ALGORITMO

Maurizio Molinari per "La Stampa"

La rivelazione del programma «Prism» consente di aprire una finestra su mezzi, metodi e protagonisti della cyber-intelligence, ovvero la ricerca di informazioni specifiche fra i quadrilioni di dati esistenti sul web. Se l'agente segreto a inizio Novecento pedinava i sospetti, durante la Seconda Guerra Mondiale intercettava i messaggi e nella Guerra Fredda ascoltava le comunicazioni nemiche, oggi è un analista di metadata che usa degli algoritmi per identificare singole minacce per la sicurezza.

Per comprendere come funziona la cyber-intelligence bisogna partire dalle due rivelazioni delle ultime 48 ore. «Prism» è un programma segreto che consente da un portale nella sede della National Security Agency a Fort Meade, in Maryland, di avere accesso ai server più trafficati del Pianeta mentre l'accumulo dei tabulati telefonici di Verizon - e probabilmente delle altre maggiori compagnie telefoniche americane - permette di disporre ogni 24 ore di miliardi di dati.

Prism

Prism Si tratta di metodi di accesso diverso alle informazioni: da Fort Meade si può cercare nei dati che transitano per i server mentre i tabulati telefonici affluiscono, assieme a quelli di carte di credito e altre aziende della grande distribuzione, nell'Utah Data Center, in via di ultimazione nella base di Camp Williams vicino Bluffdate.

L'accesso ai dati è il primo gradino della nuova intelligence perché ciò che più conta è la loro elaborazione ovvero i metadati - i dati sui dati - che ne permettono l'analisi attraverso mappe e algoritmi. Gli 007 del XXI secolo sono proprio questi analisti di metadati, innovativi per l'intelligence quanto lo sono i piloti di droni per l'aviazione. Seduti davanti ai terminali di Fort Meade o di Camp Williams, non hanno il compito di ascoltare o conoscere i contenuti di tutti i dati ma di analizzarli 24 ore su 24, 365 giorni all'anno, per riscontrare anomalie o cercare novità tali da meritare interesse e approfondimento.

Ari Fleischer, ex portavoce del presidente George W. Bush che inaugurò Prism, lo riassume così: «I dati sono come un fiume che scorre, gli analisti grazie a Prism lo osservano e se vedono che qualcuno getta un sasso nell'acqua vanno a vedere chi è».

CYBERWAR jpeg

CYBERWAR jpeg CYBER WAR TRA STATI UNITI E CINA jpeg

CYBER WAR TRA STATI UNITI E CINA jpegInizia qui l'importanza degli algoritmi, ovvero della scienza della microsegmentazione dei dati che è la parte finale, e più critica, della ricerca di intelligence perché può portare a risalire dall'anomalia - ad esempio un passeggero maschio giovane su un volo interno in genere frequentato da uomini e donne di mezza età - ad un profilo specifico del soggetto in questione, individuandone in tempo reale email, post digitali, video su YouTube o qualsiasi altra traccia in maniera da accertare se si tratti di una minaccia o meno.

L'analisi dei metadata è una scienza che, secondo una recente indagine di McKinsey, può aumentare il margine operativo di un'azienda privata del 60% aiutandola a identificare meglio i clienti. È questo balzo in avanti nella capacità di arrivare in fretta alle «persone di interesse» ad essere il primario obiettivo della cyber-intelligence.

intercettati al telefono

intercettati al telefono  Cyber Wars - Computer

Cyber Wars - Computer Ma non è tutto, perché l'altro aspetto dell'accesso ai metadata è nella possibilità di prevenire attacchi massicci alla sicurezza nazionale come fanno temere le sempre più aggressive infiltrazioni di hacker ai danni di istituzioni e imprese private negli Stati Uniti. Per questo Richard Clarke, primo zar della cyber-intelligence durante l'amministrazione Bush, incalza la Casa Bianca di Barack Obama chiedendole di «dotarsi in fretta di strumenti offensivi» per essere in grado di scongiurare il rischio che il prossimo 11 settembre arrivi navigando sul web.

intercettazioni email

intercettazioni email  intercettazioni jpeg

intercettazioni jpeg