L’ATTACCO INFORMATICO CHE HA RESO DISPONIBILE IL CONTENUTO DEI COMPUTER DI HACKING TEAM, SPIATTELLANDO SU WIKILEAKS OLTRE UN MILIONE DI MESSAGGI CONSULTABILI, METTE A RISCHIO CENTINAIA DI CASI, DA YARA ALLA P4, SU CUI SI È INDAGATO A LUNGO

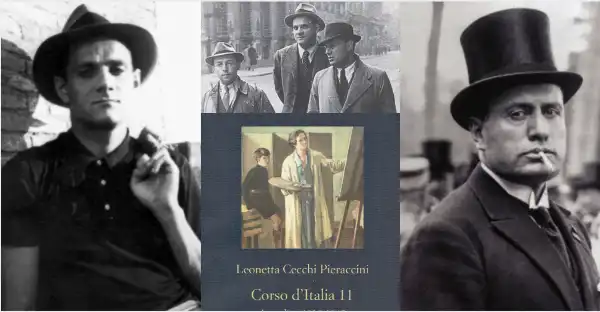

DAVID VINCENZETTI - HACKING TEAM

DAVID VINCENZETTI - HACKING TEAM

1 - I SEGRETI DI VINCE, L’UOMO CHE AIUTAVA LE SPIE

Massimo Russo per “la Stampa”

«La salvaguardia della privacy sarà un tema molto significativo nel prossimo futuro». Sedici anni fa David Vincenzetti aveva già ben chiaro il potenziale degli argomenti di cui si occupava. Ma non sapeva ancora quanto queste parole scritte in rete si sarebbero dimostrate vere anche per sé. Singolare contrappasso: l’uomo che aiutava i servizi di sicurezza di mezzo mondo a intrufolarsi nelle vite degli altri, oggi trova la propria spiattellata online in ogni dettaglio, in una vicenda che comporta rischi per la sua stessa incolumità.

L’attacco informatico che ha reso disponibile il contenuto dei computer di Hacking team, oltre un milione di messaggi consultabili sul sito di Wikileaks, ha illuminato un’eccellenza italiana. Stavolta, però, non nel cibo, nella moda o nel design, ma nel settore delle armi informatiche. Di chi fornisce alle forze dell’ordine gli strumenti per intercettare e scandagliare i sospetti di terrorismo, traffico internazionale di droga, crimini comuni. Con l’accusa di aver rifornito anche 21 governi extraeuropei che figurano in fondo alle classifiche di rispetto dello stato di diritto. Nazioni che potrebbero aver utilizzato i programmi contro oppositori e dissidenti.

Ma come ha fatto Vincenzetti, 47 anni, a guadagnarsi la fiducia dell’Fbi, che in quattro anni ha acquistato servizi da lui per 697.710 euro? Come è riuscito a stabilire un rapporto di stima con palazzo Chigi tanto da scrivere in un messaggio al generale Antonello Vitale della presidenza del Consiglio, che si era prodigato per Hacking team, «G. le sono profondamente grato. Ho un ulteriore debito verso di lei e verso il governo. Spero mi chieda presto cosa posso fare per lei»?

I compagni di università, al dipartimento di Scienze dell’informazione della Statale di Milano, lo chiamavano Vince. In gamba sì, ma arrogante. «Non si confrontava con nessuno». Non era benvoluto, anche per le sue simpatie di destra, pare mantenute, viste le e-mail firmate con il motto “Boia chi molla”. Siamo negli anni ‘90, il pallino di Vincenzetti è già la sicurezza, ma dimentica di applicarla a sé e un giorno sui computer dell’ateneo compare l’acronimo “Vince Pirla”. Una burla innocua. Commenta uno dei colleghi dell’epoca: «Era bravo ad attaccare, poco attento a difendersi».

Vince lavora in un paio di società, poi il salto: vende un’azienda a Pierluigi Crudele, il finanziere che sarà coinvolto nel crack di Finmatica. Quindi, insieme con Valeriano Bedeschi, nel 2003 fonda Hacking team. L’intuizione è semplice: decifrare le trasmissioni criptate è complicato. Meglio intrufolarsi con un virus nel pc o nel cellulare da sorvegliare. Un pezzetto di codice che, una volta installato, consente di prendere possesso della macchina, scaricare i documenti, leggere gli sms, seguire il bersaglio negli spostamenti, perfino di accedere al microfono o alla webcam. È nato il sistema di controllo remoto Galileo.

Il pacchetto è composto da due parti, spiega un esperto che chiede l’anonimato: «Il software di spionaggio e un cruscotto di monitoraggio facile da usare anche per personale non specializzato». Gli ordini fioccano da oltre 30 paesi, le commesse nel 2015 superano i 40 milioni di euro, il fatturato di Hacking team cresce, arrivano i fondi di investimento.

Alla sede di via Moscova, nel cuore di Milano, se ne aggiungono una in Virginia, vicino alle agenzie governative americane, un’altra a Singapore. Aumenta pure la spregiudicatezza: Hacking team esplora possibili affari con Siria e Libia, l’Onu chiede chiarimenti sul dossier Sudan. La società entra nel mirino delle associazioni per i diritti civili, Reporter senza frontiere la dichiara «Nemica di internet». Ma nulla sembra fermare Vincenzetti. Sarà il suo senso di invulnerabilità a tradirlo: i file di Hacking team non sono cifrati, la parola segreta di molti dei sistemi aziendali è -ingenuamente - “password”. Ancora una volta il padre delle intrusioni non proteggeva se stesso. Ora, dopo l’attacco di domenica scorsa, nemici ed ex-amici, tutti ce l’hanno con Vince. Ma stavolta non è una burla.

2 - L’EMAIL IN CUI CI SI CONGRATULA PER IL CASO YARA

Raphael Zanotti per “la Stampa”

La polizia postale dichiara ufficialmente di aver spento tutto. E anche se carabinieri, finanza e polizia per ora non rispondono, tutti hanno ricevuto l’ordine dalle Procure: stop. Il software di Hacking Team non è più sicuro. Anzi, come ha dichiarato la stessa società milanese, è fuori controllo. A pochi giorni dall’attacco hacker più clamoroso mai avvenuto in Italia, centinaia di indagini sono bloccate.

In un Paese che non ha mai regolamentato un sistema di intercettazione invasivo come l’Rcs di Hacking team, tutti, dai servizi segreti alla polizia locale, usavano quella tecnologia. Facile, veloce, senza paletti. E ora il sistema è totally down.

Per capire la situazione, basta dare una scorsa alle email interne di Hacking team messe in rete ieri da Wikileaks (e per ora non smentite). In una riflessione del novembre scorso David Vincenzetti, Ceo di Ht, diceva: «In Italia lo usano tutti, ma proprio tutti: capi mafia identificati, assassini che non si trovavano da anni immediatamente localizzati, la P4 disintegrata».

E in un’altra inviata ai suoi collaboratori e intitolata «Caso Yara», giugno 2014: «Naturalmente non posso dirvi molto. Naturalmente non conosco i dettagli. Ma, com’è già successo numerose volte in passato per casi celeberrimi e molto più grandi di questo, il merito del successo di questa indagine va a una certa tecnologia investigativa informatica prodotta da un’azienda a noi molto nota...».

Balla sul filo del rasoio, Hacking team, tra un successo di cui le forze dell’ordine ormai non possono più fare a meno e opachi rapporti con Paesi sotto embargo.

L’essersi affidati completamente alla tecnologia Hacking team oggi, però, presenta il conto. Non solo per le indagini in corso, ma anche per quelle passate. Quando è stato infettato Hacking team? Che valore hanno le prove raccolte con il suo Remote Control System?

«La questione è seria - spiega Giovanni Battista Gallus, avvocato esperto in diritti digitali - È chiaro, ogni indagine fa storia a sé e le restanti prove potrebbero rivelarsi sufficienti, ma da oggi qualunque difensore potrà cercare di mettere in dubbio la validità delle prove raccolte».

Tantopiù che esiste un ulteriore problema. Dai pezzi di codice pubblicati da chi ha hackerato Hacking team, qualcuno ha riconosciuto una backdoor, un modulo per inserire nel computer sorvegliato file, come ad esempio prove false, da parte di chiunque. Gli esperti sono divisi sulla sua natura, ma la possibilità di manomettere i dati nel computer sorvegliato sarebbe devastante per la credibilità dello strumento. Supera di gran lunga la sentenza con la quale, con una visione un po’ ottocentesca, nel 2009 la Cassazione aveva risolto i dubbi sul suo utilizzo sostenendo che le forze dell’ordine sono a priori corrette.

Di recente, l’8 luglio, un’altra sentenza della Cassazione ha stabilito che dev’essere provata la manomissione. «L’impressione - spiega l’avvocato Gallus - è che non si abbia ancora presente l’invasività di Rcs, uno strumento che prende possesso del computer o del telefonino infettato. Provare una manomissione è in concreto impossibile».

Da oggi centinaia di indagini sono in bilico.